How to fix the (social) web

I just had the most amazing idea (according to my standards, that is. YMMV): This is how we fix the social web

For starters, let’s have a look what makes different components awesome:

- Social Networks are great at providing us with a stream of activity from those we deem „friends“ or at least those individuals who are interesting enough that we spend time with their output.

- Blogs are a great thing to publish without a central authority or website. Trackbacks enable notifications across different websites in possibly realtime.

- RSS is a great way to syndicate content automatically

- OpenID provides us with a single source of authentication for each user, but still allows for distributed sites.

- XMPP / Jabber does essentially the same as Blogs and OpenID, except for (text-)chat.

Each of these things have a downside though:

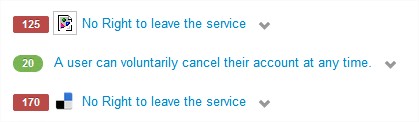

- Social Networks lock you in to one provider. Currently, this means either Google or Facebook.

- Blogs usually require a healthy dose of site-jumping around. Also, the comment sections are often messy to maintain or read.

- RSS is as good as your reader.

- OpenID is a bit hard to set up for newbies, and may or may not have security issues.

- XMPP / Jabber is nice to simply use, but has limited functionality when compared to Hangouts for example.

Now, why don’t we add these things together? Let’s create a functional social-network-layer for the blogosphere. We expand the weblog standard with the following functions:

- More user-centric approach: Allow creators to logically connect all the blogs they contribute to under one person ID. Ideally tie this in to OpenID with cross-site user authentication (for comments and API use).

- Create an „add as friend“ trackback notification: When someone adds someone to their blogroll, add in a notification.

- Standardize the rss-for-comments feed url and create an API to allow comments without visiting the site. Make sure that said API can get spam-proofed.

- Create a web GUI that basically recreates the bog-standard social media stream out of your subscribed blogs and their comments.

- This GUI will also allow you to publish content to your own blog(s) and will utilize the API mentioned above so you can comment on other peoples blogs.

- For good measure, throw in an AJAX Jabber client

The result should be a distributed web application that anyone could either use from a hoster or host themselves. The components are all using open standards and thus allow a plethora of other implementations, so everyone can potentially have the GUI they love most. And we won’t have any central authority that can willy-nilly change things and break everyones use-case.

Granted this is a very rough draft, but so far, I cannot see anything wrong with this idea…